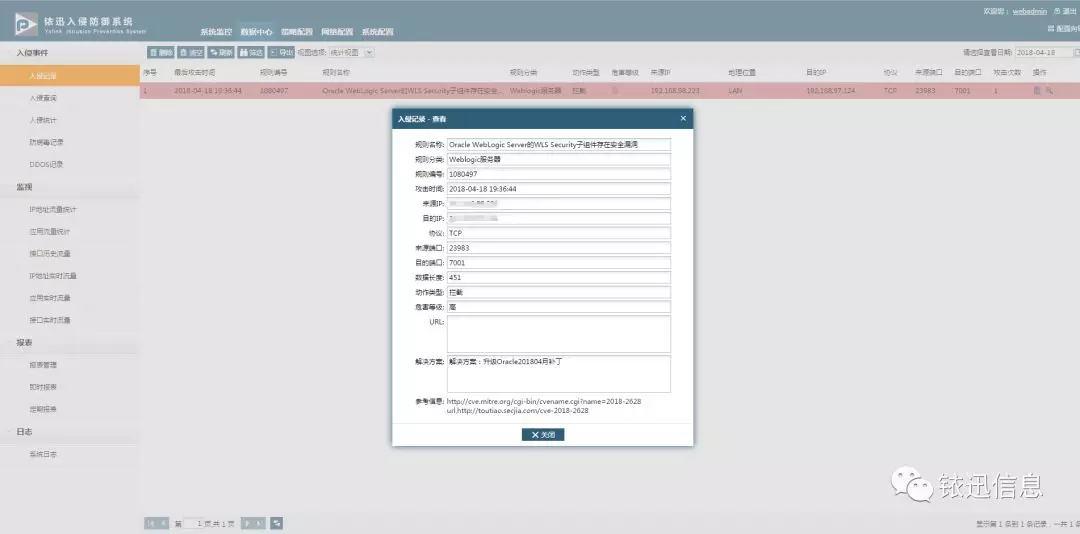

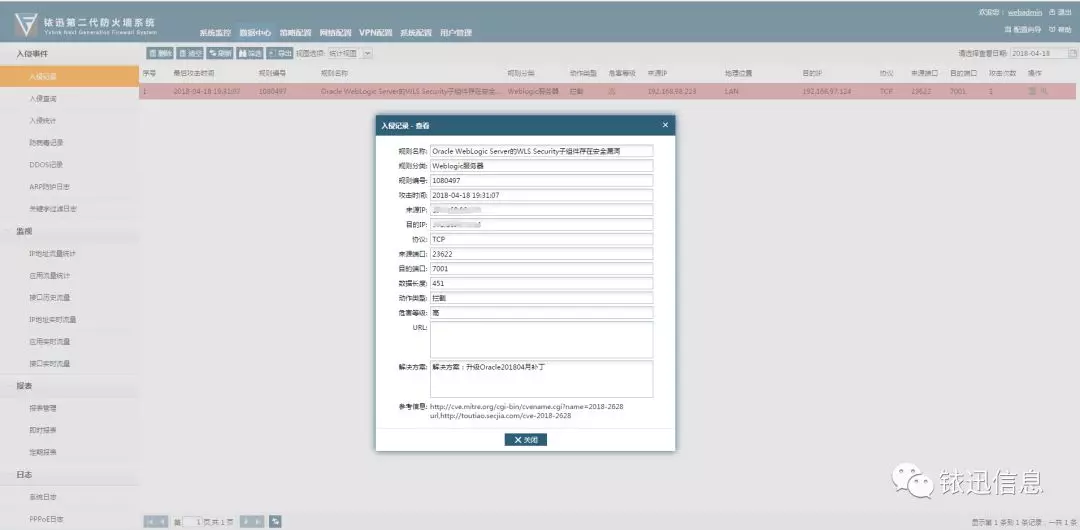

预警 | Oracle WebLogic反序列化漏洞(CVE-2018-2628),铱迅IPS、NGFW可防护,NVS可检测

+ 查看更多

2018年4月18日,铱迅安全团队监测到Oracle官方发布了4月份的关键补丁更新CPU(Critical Patch Update),其中包含一个高危的Weblogic反序列化漏洞(CVE-2018-2628),通过该漏洞,攻击者可以在未授权的情况下远程执行代码。攻击者只需要发送精心构造的T3协议数据,就可以获取目标服务器的权限。攻击者可利用该漏洞控制组件,影响数据的可用性、保密性和完整性。

Weblogic反序列化漏洞

CVE-2018-2628

高危

WebLogic服务器核心组件(WLS Core Components)

WebLogic 10.3.6.0

WebLogic 12.1.3.0

WebLogic 12.2.1.2

WebLogic 12.2.1.3

铱迅用户请升级规则至最新版本,铱迅漏扫可检测:

(64位)规则升级包下载地址:

http://update.yxlink.com/index.php/Home-Index-updateList-id-126.html

1、铱迅用户请升级规则至最新版本,铱迅IPS、NGFW可防护:

IPS:

规则升级包下载地址:

http://update.yxlink.com/index.php/Home-Index-updateList-id-125.html

NGFW:

规则升级包下载地址:

http://update.yxlink.com/index.php/Home-Index-updateList-id-124.html

2、非铱迅用户,请参考以下处理方式:

①、Oracle官方已发布针对该漏洞的补丁,可更新官方最新的补丁。Oracle官方补丁需要用户持有正版软件的许可帐号,使用许可帐号登陆https://support.oracle.com 后,可以下载最新补丁。

注意:修复漏洞前请将资料备份,并进行充分测试。

②、如果您不依赖T3协议进行JVM通信,可通过暂时禁用T3协议缓解此漏洞带来的影响。

参考网址:

http://www.oracle.com/technetwork/security-advisory/cpuapr2018-3678067.html